Настройка двухфакторной аутентификации в ОС ROSA Desktop — различия между версиями

Consta (обсуждение | вклад) |

A.butyrin (обсуждение | вклад) (орфография/пунктуация, стилевые правки, оформление) |

||

| Строка 1: | Строка 1: | ||

| − | <big> | + | <big>Настройка двухфакторной аутентификации в ОС ROSA Desktop Fresh R9</big> |

== Применимость == | == Применимость == | ||

=== Назначение === | === Назначение === | ||

| − | + | В данной инструкции описан процесс настройки двухфакторной аутентификации (2FA) в ОС ROSA Desktop Fresh R9. | |

=== Зачем использовать двухфакторную (многофакторную) аутентификацию и для чего она нужна? === | === Зачем использовать двухфакторную (многофакторную) аутентификацию и для чего она нужна? === | ||

| − | Двухфакторная (многофакторная) аутентификация нужна для '''усиления безопасности''' при попытке входа в операционную систему и во всех остальных случаях, | + | Двухфакторная (многофакторная) аутентификация нужна для '''усиления безопасности''' при попытке входа в операционную систему и во всех остальных случаях, когда требуется подтверждение подлинности пользователя. Таким образом, она существенно повышает безопасность всякий раз, когда нужно ввести пароль. |

| − | Таким образом, она существенно повышает безопасность всякий раз, когда | + | |

| − | Пароль | + | Пароль необходим, чтобы: |

* осуществить штатный вход в графическую оболочку ОС; | * осуществить штатный вход в графическую оболочку ОС; | ||

* разблокировать компьютер (ноутбук) при работающем хранителе экрана; | * разблокировать компьютер (ноутбук) при работающем хранителе экрана; | ||

| − | * осуществить повторный вход (скажем, требуется войти в систему | + | * осуществить повторный вход (скажем, когда требуется параллельно войти в систему ещё раз); |

| − | * осуществить | + | * осуществить удалённое подключение к операционной системе (например, по протоколу SSH); |

| − | * осуществить вход в текстовый терминал getty ( | + | * осуществить вход в текстовый терминал getty (Alt+F2...F6); |

| − | * переключить контекст пользователя | + | * переключить контекст пользователя (если нужно использовать ''su'', ''sudo'' и выполнить действия от имени другого пользователя или администратора root). |

А теперь представьте: | А теперь представьте: | ||

| − | * Вы подозреваете, что кому-то, возможно, стал известен | + | * Вы подозреваете, что кому-то, возможно, стал известен ваш текущий пароль, а поменять его сразу нет возможности |

| − | * Ваш текущий пароль кто-то может подсмотреть во время ввода, | + | * Ваш текущий пароль кто-то может подсмотреть во время ввода, например, незаметно встав у вас за спиной или применив зеркальце |

| − | * Вы подключаетесь к своему компьютеру по SSH из интернет-кафе или | + | * Вы подключаетесь к своему компьютеру по SSH из интернет-кафе или с чужого компьютера. Можно предположить, что когда вы набираете на чужом компьютере символы вашего имени и пароля, информация может быть перехвачена и использована злоумышленником |

| − | ** | + | ** в интернете есть масса простых и бесплатных программ, которые осуществляют перехват ввода с клавиатуры и запись его в файл. Файл затем можно скопировать или передать; |

| − | ** | + | ** в интернете можно приобрести особую клавиатуру, которая запишет ввод символов во встроенную в неё флеш-память. Также можно купить (или спаять самостоятельно) специальный USB-переходник для клавиатуры, который делает то же самое |

| − | * Вы опасаетесь, что ваш пароль слишком слабый или очевидный | + | * Вы опасаетесь, что ваш пароль слишком слабый или очевидный, и может быть легко подобран в уме злобными железными дядьками и тётьками из Мегатрона |

| − | Во всех перечисленных случаях хорошей мерой противодействия может быть использование двухфакторной аутентификации. | + | Во всех перечисленных случаях хорошей мерой противодействия может быть использование двухфакторной аутентификации (2FA). Как это сделать, вам подскажет данное руководство. В результате вы научитесь настраивать ещё один барьер безопасности в своей системе. И вам останется лишь криво ухмыляться (ну или адски гоготать), глядя на работу интернет-бота, тщетно пытающегося подобрать пароли к вашей системе. |

| − | + | ||

| − | Многофакторная (в т.ч. двухфакторная) аутентификация основана на принципе, гласящем, что для подтверждения подлинности пользователя необходимо '''сочетание нескольких факторов''': | + | Многофакторная (в т. ч. двухфакторная) аутентификация основана на принципе, гласящем, что для подтверждения подлинности пользователя необходимо '''сочетание нескольких факторов''': |

| − | * Пользователь '''знает''' что-то, чего не знает никто (например, свой '''пароль''') | + | * Пользователь '''знает''' что-то, чего не знает никто (например, свой '''пароль''') |

| − | * Пользователь '''имеет''' что-то, чего не имеет никто (это может быть, например, '''одноразовый пароль''' или токен, содержащий ключ, и т.п.) | + | * Пользователь '''имеет''' что-то, чего не имеет никто (это может быть, например, '''одноразовый пароль''' или токен, содержащий ключ, и т. п.) |

| − | * Пользователь неотъемлемо '''обладает''' чем-то (как субъект материального мира), чем кроме него, не обладает никто ( | + | * Пользователь неотъемлемо '''обладает''' чем-то (как субъект материального мира), чем кроме него, не обладает никто ('''отпечаток пальца''', радужка глаза, голос, и т. п.). В последнем случае, речь, как правило, идёт о применении т. н. '''биометрической аутентификации''' или биометрии. |

| − | Для ОС ROSA Desktop Fresh R9 мы предлагаем использовать двухфакторную аутентификацию с использованием одноразовых TOTP паролей, которые актуальны всего 30 секунд. | + | Для ОС ROSA Desktop Fresh R9 мы предлагаем использовать двухфакторную аутентификацию с использованием одноразовых TOTP-паролей, которые актуальны всего 30 секунд. |

| − | Строго говоря, ниже описана двухэтапная аутентификация. | + | Строго говоря, ниже описана двухэтапная аутентификация. |

| − | + | Тем, кто «в теме» и кому не всё равно, а также специалистам по ИБ рекомендуем сразу читать последний параграф данной статьи. | |

| − | + | Процесс настройки, описанный ниже, рекомендуется нами как наиболее приемлемый и удобный для пользователя. Вам не нужно производить каких-либо сложных действий, не требуется применять редкие программы или использовать дорогостоящее оборудование. К тому же после правильной настройки двухфакторную аутентификацию можно будет использовать без подключения к интернету. | |

| − | + | === Список поддерживаемых ОС семейства РОСА === | |

| − | + | ||

| − | === Список поддерживаемых ОС семейства РОСА | + | |

В настоящее время поддерживаются следующие ОС (не ниже): | В настоящее время поддерживаются следующие ОС (не ниже): | ||

| − | * ROSA Desktop Fresh R9 | + | * ROSA Desktop Fresh R9 Gnome |

| − | * ROSA Desktop Fresh R9 KDE (обязательно изменить менеджер входа с KDM на LightDM) | + | * ROSA Desktop Fresh R9 KDE (обязательно изменить менеджер входа с KDM на LightDM) |

| − | * ROSA Desktop Fresh R9 | + | * ROSA Desktop Fresh R9 Plasma (обязательно изменить менеджер входа с SDDM на LightDM) |

| − | * Любая ОС РОСА (Fresh/RED) платформы 2014.1 или 2016.1 с менеджером входа GDM либо LightDM | + | * Любая ОС РОСА (Fresh/RED) платформы 2014.1 или 2016.1 с менеджером входа GDM либо LightDM |

| − | === Что | + | === Что потребуется для настройки === |

| − | * | + | * Установить на компьютер из нашего репозитория программу google-authenticator |

| − | * | + | * Взять смартфон или планшет (Windows Phone©, Android© или Apple© iOS©, без разницы), который превратится в ваш токен с ключом и станет генератором одноразовых паролей |

| − | * | + | * Сделать так, чтобы время на смартфоне и на компьютере совпадало. Допускается только незначительное расхождение по времени между устройствами |

| − | ** Для синхронизации времени лучше всего использовать серверы точного времени. | + | ** Для синхронизации времени лучше всего использовать серверы точного времени. Например, вы можете использовать наши публичные и общедоступные серверы времени — ntp.rosalinux.ru и ntp2.rosalinux.ru или любые другие по вашему желанию |

| − | + | * Шапочка из фольги (шутка) | |

| − | * Шапочка из фольги (шутка) | + | |

| − | === Ограничения, о которых нужно знать | + | === Ограничения, о которых нужно знать === |

| − | * Если | + | * Если вы потеряете смартфон или в нём сядет батарейка, вы не сможете зайти в ОС штатным способом |

| − | * Если у | + | * Если у вас будет различаться время на компьютере и на телефоне, вы также не сможете зайти в ОС штатным способом |

| − | * Помните, что с ростом безопасности снижается удобство использования. Вам теперь постоянно | + | * Помните, что с ростом безопасности снижается удобство использования. Вам теперь постоянно придётся иметь под рукой работающий телефон и вводить два пароля вместо одного |

| − | * | + | * Переключение в контекст другого пользователя может стать проблемой: помимо пароля другого пользователя нужно будет знать его одноразовый пароль |

| − | === Что | + | === Что вы получите в итоге === |

| − | * Существенно вырастет безопасность. Теперь можно не опасаться | + | * Существенно вырастет безопасность. Теперь можно не опасаться скомпрометировать пароль пользователя или даже администратора (root) |

* Вам не потребуется покупать дорогостоящее оборудование или программное обеспечение, чтобы повысить безопасность. Вы сможете сделать это себе бесплатно после несложной настройки (или соседу за тысячу рублей); | * Вам не потребуется покупать дорогостоящее оборудование или программное обеспечение, чтобы повысить безопасность. Вы сможете сделать это себе бесплатно после несложной настройки (или соседу за тысячу рублей); | ||

* Вы будете знать, что Ваша система повышения безопасности - только Ваша, и ничья еще, никакие сторонние сервисы не используются; | * Вы будете знать, что Ваша система повышения безопасности - только Ваша, и ничья еще, никакие сторонние сервисы не используются; | ||

| Строка 81: | Строка 76: | ||

* Вы теперь сможете повысить свою самооценку перед родными, друзьями и знакомыми :))) | * Вы теперь сможете повысить свою самооценку перед родными, друзьями и знакомыми :))) | ||

| − | === Принцип настройки и работы 2FA в | + | === Принцип настройки и работы 2FA в ROSA Desktop Fresh R9 === |

| − | Работа 2FA в | + | Работа 2FA в ROSA Fresh базируется на следующих принципах: |

* требуется установить программу google-authenticator; | * требуется установить программу google-authenticator; | ||

| Строка 93: | Строка 88: | ||

* одноразовый пароль действует 30 секунд (по-умолчанию). | * одноразовый пароль действует 30 секунд (по-умолчанию). | ||

| − | === Программы для смартфонов или планшетов, необходимые к установке | + | === Программы для смартфонов или планшетов, необходимые к установке === |

Ниже приведен список бесплатных программ (на момент написания статьи) для генерации одноразовых паролей. | Ниже приведен список бесплатных программ (на момент написания статьи) для генерации одноразовых паролей. | ||

| Строка 116: | Строка 111: | ||

== Настройка операционной системы ROSA Desktop Fresh R9 Gnome для работы двухфакторной аутентификации == | == Настройка операционной системы ROSA Desktop Fresh R9 Gnome для работы двухфакторной аутентификации == | ||

| − | === Установка приложения на компьютер и синхронизация часов | + | === Установка приложения на компьютер и синхронизация часов === |

'''Сперва обязательно проверьте точное время и убедитесь, что оно верное!''' | '''Сперва обязательно проверьте точное время и убедитесь, что оно верное!''' | ||

| − | Иначе ничего не выйдет. Если время на компьютере отличается от времени на смартфоне | + | Иначе ничего не выйдет. Если время на компьютере отличается от времени на смартфоне, сначала синхронизируйте время между устройствами. |

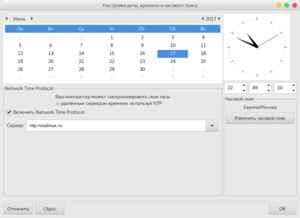

Для настройки времени можно использовать программу '''drakclock'''. Запустите её ('''ALT+F2''' и напишите '''drakclock''') и проверьте время и часовой пояс. | Для настройки времени можно использовать программу '''drakclock'''. Запустите её ('''ALT+F2''' и напишите '''drakclock''') и проверьте время и часовой пояс. | ||

| − | Хорошим решением будет использование любого сервера времени из списка программы drakclock. Либо вы можете сами вписать любой сервер времени | + | Хорошим решением будет использование любого сервера времени из списка программы drakclock. Либо вы можете сами вписать любой сервер времени по вашему желанию. |

| − | Например, можно использовать наши собственные серверы времени | + | Например, можно использовать наши собственные серверы времени — ntp.rosalinux.ru и ntp2.rosalinux.ru. |

[[File:drakclock.png|300px|center|thumb|Рисунок 1. Синхронизация времени с помощью '''drakclock'''.]] | [[File:drakclock.png|300px|center|thumb|Рисунок 1. Синхронизация времени с помощью '''drakclock'''.]] | ||

| Строка 134: | Строка 129: | ||

'''urpmi google-authenticator''' | '''urpmi google-authenticator''' | ||

| − | === Установка приложения на смартфон (планшет) | + | === Установка приложения на смартфон (планшет) === |

| − | Прежде чем | + | Прежде чем вы установите приложение: |

| − | '''Первым делом | + | '''Первым делом проверьте время. Если на вашем смартфоне или планшете оно не совпадает со временем на компьютере, ничего не заработает''' |

| − | Сверьтесь с документацией на | + | Сверьтесь с документацией на ваш телефон или планшет, чтобы установить на нём точное время. |

После синхронизации времени можно установить программу. | После синхронизации времени можно установить программу. | ||

| Строка 158: | Строка 153: | ||

* установите программу [https://www.microsoft.com/ru-ru/store/p/microsoft-authenticator/9nblgggzmcj6 Microsoft Authenticator]. | * установите программу [https://www.microsoft.com/ru-ru/store/p/microsoft-authenticator/9nblgggzmcj6 Microsoft Authenticator]. | ||

| − | === Создание на компьютере QR кода (ключа) для администратора ('''root''') | + | === Создание на компьютере QR кода (ключа) для администратора ('''root''') === |

| − | + | Переключитесь на Вашем компьютере в контекст администратора (суперпользователя) '''root''': | |

'''su -''' или '''sudo -i''' | '''su -''' или '''sudo -i''' | ||

| − | Для администратора лучше в первую очередь настроить одноразовый пароль. | + | Для администратора лучше в первую очередь настроить одноразовый пароль, чтобы избежать сложностей при дальнейшей настройке. Если что-то пойдёт не так, вам пригодится уже настроенный вход администратора ('''root'''). Создайте ключ для администратора следующей командой (лучше всего это делать в терминале '''xterm'''): |

| − | + | ||

'''google-authenticator''' | '''google-authenticator''' | ||

| − | [[File:2FA_pic1.png|640px|center|thumb|Рисунок 2. Получение QR кода или цифрового ключа.]] | + | [[File:2FA_pic1.png|640px|center|thumb|Рисунок 2. Получение QR-кода или цифрового ключа.]] |

| − | === Ввод QR кода (цифрового ключа) в приложение на смартфоне (планшете) | + | === Ввод QR-кода (цифрового ключа) в приложение на смартфоне (планшете) === |

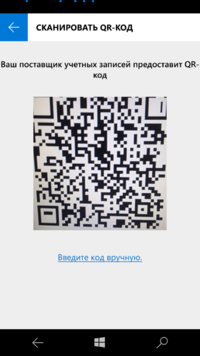

| − | + | Запустите на смартфоне или планшете установленное выше приложение, и, следуя его подсказкам, просканируйте получившийся QR-код. | |

| − | Либо, если | + | Либо, если ваше приложение не поддерживает сканирование QR-кодов, вручную введите шестнадцатизначный ключ, сгенерированный прямо под QR-кодом и подписанный следующим образом: |

| − | + | Your new secret key is: ABCDEFGH12345678 | |

| − | Пример сканирования QR кода на рисунке ниже: | + | Пример сканирования QR-кода на рисунке ниже: |

| − | [[File:2FA_pic2.png|200px|center|thumb|Рисунок 3. Пример сканирования QR кода приложением на смартфоне.]] | + | [[File:2FA_pic2.png|200px|center|thumb|Рисунок 3. Пример сканирования QR-кода приложением на смартфоне.]] |

| − | === Создание на компьютере и ввод в смартфон QR кода для обычного пользователя | + | === Создание на компьютере и ввод в смартфон QR-кода для обычного пользователя === |

| − | Создание QR кода для рядового пользователя системы ничем не отличается от создания его для администратора. | + | Создание QR-кода для рядового пользователя системы ничем не отличается от создания его для администратора. |

| − | Сперва запустите '''xterm'''. Затем переключитесь в контекст этого пользователя | + | Сперва запустите '''xterm'''. Затем переключитесь в контекст этого пользователя: |

'''su - <имя_желаемого_пользователя>''', | '''su - <имя_желаемого_пользователя>''', | ||

| Строка 195: | Строка 189: | ||

В ответ Вы увидите еще один QR-код для пользователя. Пример QR-кода уже показан на '''рисунке 2'''. | В ответ Вы увидите еще один QR-код для пользователя. Пример QR-кода уже показан на '''рисунке 2'''. | ||

| − | Далее, как уже было описано выше, | + | Далее, как уже было описано выше, просканируйте вашим смартфоном (планшетом) ещё один QR-код или введите шестнадцатизначный ключ. Пример этой операции уже показан на '''рисунке 3'''. |

| − | Пример этой операции уже показан на '''рисунке 3'''. | + | |

Повторите операции по генерации QR-кодов столько раз, сколько потребуется. | Повторите операции по генерации QR-кодов столько раз, сколько потребуется. | ||

| − | Скорее всего, | + | Скорее всего, вам потребуется создать свой QR-код для каждого пользователя системы. Ведь как только вы закончите настройку, войти в систему без одноразового пароля станет невозможно. |

| − | Не забываете при создании QR кодов каждый раз переключаться в контекст нового пользователя. | + | Не забываете при создании QR-кодов каждый раз переключаться в контекст нового пользователя. |

=== Настройка графического менеджера GDM === | === Настройка графического менеджера GDM === | ||

| − | Если у | + | Если у вас установлена ОС ROSA Fresh R9 с графическим окружением Gnome, ниже вы можете прочитать, как настроить Gnome Dislay Manager (GDM) для работы с 2FA. |

Для настройки GDM Вам потребуются полномочия администратора '''root'''. | Для настройки GDM Вам потребуются полномочия администратора '''root'''. | ||

| − | Отредактируйте файл '''/etc/pam.d/gdm-password'''. Измените верхние строки | + | Отредактируйте файл '''/etc/pam.d/gdm-password'''. Измените верхние строки, как указано в примере: |

'''#%PAM-1.0''' | '''#%PAM-1.0''' | ||

| Строка 218: | Строка 211: | ||

'''auth sufficient pam_succeed_if.so user ingroup nopasswdlogin''' | '''auth sufficient pam_succeed_if.so user ingroup nopasswdlogin''' | ||

| − | Помните, что настройки модуля PAM применяются немедленно. Никакой перезагрузки выполнять не нужно. Теперь у | + | Помните, что настройки модуля PAM применяются немедленно. Никакой перезагрузки выполнять не нужно. Теперь у вас настроена 2FA для входа в графическую оболочку. |

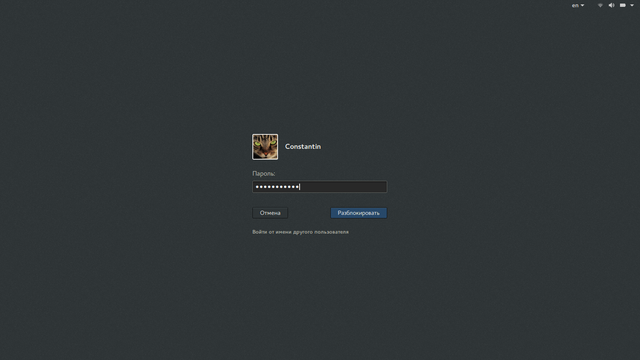

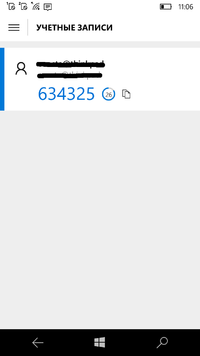

Введите первый пароль как обычно. | Введите первый пароль как обычно. | ||

| Строка 224: | Строка 217: | ||

[[File:gdmscreen2.png|640px|center|thumb|Рисунок 4. Ввод пароля в GDM.]] | [[File:gdmscreen2.png|640px|center|thumb|Рисунок 4. Ввод пароля в GDM.]] | ||

| − | Запустите приложение на вашем смартфоне, | + | Запустите приложение на вашем смартфоне, выберите учетную запись и приготовьтесь ввести одноразовый пароль. |

Помните, что он действует 30 секунд. В приложении обычно имеется индикатор срока действия. | Помните, что он действует 30 секунд. В приложении обычно имеется индикатор срока действия. | ||

| Строка 230: | Строка 223: | ||

[[File:2FA_pic3.png|200px|center|thumb|Рисунок 5. Работа генератора одноразового пароля на смартфоне.]] | [[File:2FA_pic3.png|200px|center|thumb|Рисунок 5. Работа генератора одноразового пароля на смартфоне.]] | ||

| − | Введите цифры с экрана смартфона в менеджер входа GDM как только будет запрошен одноразовый пароль (TOTP). | + | Введите цифры с экрана смартфона в менеджер входа GDM, как только будет запрошен одноразовый пароль (TOTP). |

| − | Теперь у | + | Теперь у вас настроен вход в графическую оболочку с применением двухфакторной аутентификации. |

[[File:gdmscreen1.png|640px|center|thumb|Рисунок 6. Ввод одноразового пароля в GDM.]] | [[File:gdmscreen1.png|640px|center|thumb|Рисунок 6. Ввод одноразового пароля в GDM.]] | ||

| − | Однако | + | Однако ещё НЕ настроены: |

* вход в текстовую консоль и переключение контекста пользователя; | * вход в текстовую консоль и переключение контекста пользователя; | ||

* механизм sudo; | * механизм sudo; | ||

* удаленный вход по протоколу SSH. | * удаленный вход по протоколу SSH. | ||

| − | Если | + | Если вы хотите всё это тоже настроить для применения 2FA, читайте далее. |

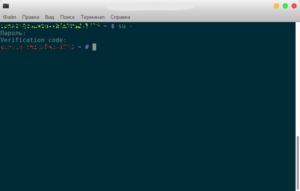

| − | === Настройка 2FA для текстовой консоли, а также для переключения контекста пользователя | + | === Настройка 2FA для текстовой консоли, а также для переключения контекста пользователя === |

| − | Для этой настройки | + | Для этой настройки вам опять потребуются полномочия администратора '''root'''. |

Отредактируйте файл '''/etc/pam.d/system-auth''' и приведите первые 4 строчки к следующему виду: | Отредактируйте файл '''/etc/pam.d/system-auth''' и приведите первые 4 строчки к следующему виду: | ||

| Строка 253: | Строка 246: | ||

'''auth required pam_deny.so''' | '''auth required pam_deny.so''' | ||

| − | Немедленно после этого | + | Немедленно после этого для входа в текстовую консоль также потребуется вводить одноразовый пароль. |

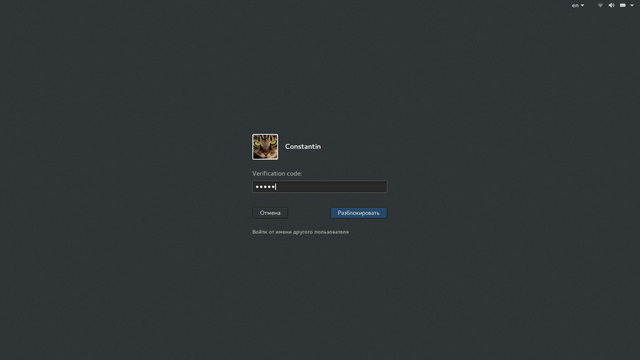

[[File:Tty2 2FA.png|300px|center|thumb|Рисунок 7. 2FA в текстовой консоли getty.]] | [[File:Tty2 2FA.png|300px|center|thumb|Рисунок 7. 2FA в текстовой консоли getty.]] | ||

| − | То же самое заработает и для переключения контекста полномочий. Например, при использовании команды | + | То же самое заработает и для переключения контекста полномочий. Например, при использовании команды ''su''. |

[[File:Su 2FA.png|300px|center|thumb|Рисунок 8. 2FA при переключении контекста полномочий пользователя.]] | [[File:Su 2FA.png|300px|center|thumb|Рисунок 8. 2FA при переключении контекста полномочий пользователя.]] | ||

| − | === Настройка 2FA для использования | + | === Настройка 2FA для использования ''sudo'' === |

Потребуются полномочия администратора '''root''': | Потребуются полномочия администратора '''root''': | ||

'''visudo''' | '''visudo''' | ||

| Строка 270: | Строка 263: | ||

Двухфакторная аутентификация для '''sudo''' работает уже после редактирования файла '''system-auth'''. В данном случае мы лишь сделали так, чтобы пароль при использовании '''sudo''' запрашивался каждый раз, повысив таким образом безопасность системы. | Двухфакторная аутентификация для '''sudo''' работает уже после редактирования файла '''system-auth'''. В данном случае мы лишь сделали так, чтобы пароль при использовании '''sudo''' запрашивался каждый раз, повысив таким образом безопасность системы. | ||

| − | === Настройка 2FA для удаленного входа по SSH | + | === Настройка 2FA для удаленного входа по SSH === |

Сперва переключитесь в контекст администратора '''root'''. | Сперва переключитесь в контекст администратора '''root'''. | ||

| Строка 280: | Строка 273: | ||

и измените '''no''' на '''yes''' | и измените '''no''' на '''yes''' | ||

| − | Должно | + | Должно получиться: |

'''UsePAM yes''' | '''UsePAM yes''' | ||

| Строка 288: | Строка 281: | ||

'''systemctl restart sshd''' | '''systemctl restart sshd''' | ||

| − | После перезапуска службы '''sshd''' у Вас заработает двухфакторная аутентификация при использовании | + | После перезапуска службы '''sshd''' у Вас заработает двухфакторная аутентификация при использовании удалённого подключения по SSH к своему компьютеру. |

| − | == Настройка 2FA в ОС ROSA Fresh с рабочим столом KDE или | + | == Настройка 2FA в ОС ROSA Fresh с рабочим столом KDE или Plasma == |

| − | Настройка двухфакторной аутентификации | + | Настройка двухфакторной аутентификации ROSA Fresh с окружениями рабочего стола KDE либо PLASMA практически полностью совпадает с описанной выше. |

Отличия минимальны. Как обычно, не забудьте сверить время. Для настройки потребуются полномочия администратора '''root'''. | Отличия минимальны. Как обычно, не забудьте сверить время. Для настройки потребуются полномочия администратора '''root'''. | ||

| − | |||

* Сперва установите программу LightDM: | * Сперва установите программу LightDM: | ||

| Строка 303: | Строка 295: | ||

* Затем отключите текущий менеджер входа и активизируйте '''lightdm''': | * Затем отключите текущий менеджер входа и активизируйте '''lightdm''': | ||

| − | '''systemctl disable sddm''' | + | '''systemctl disable sddm''' — если вы используете Plasma |

| − | '''systemctl disable kdm''' | + | '''systemctl disable kdm''' — если Вы используете KDE |

'''systemctl enable lightdm''' | '''systemctl enable lightdm''' | ||

| Строка 319: | Строка 311: | ||

После этого можно будет выполнить перезагрузку и получить двухфакторную аутентификацию в графической консоли. | После этого можно будет выполнить перезагрузку и получить двухфакторную аутентификацию в графической консоли. | ||

| − | + | Процедуры настройки 2FA для входа в текстовый терминал, для переключения контекста полномочий и для работы с ''sudo'' и '''ssh''' идентичны версии для Gnome. | |

| − | == Известные на данный момент ошибки и | + | == Известные на данный момент ошибки и способы их исправления == |

| − | + | В процессе использования были отмечены случаи, когда пользователь не может пройти аутентификацию. | |

Симптомы: | Симптомы: | ||

| Строка 335: | Строка 327: | ||

== Существенная оговорка для специалистов по ИБ == | == Существенная оговорка для специалистов по ИБ == | ||

| − | Да, мы знаем, что строго говоря, речь в статье выше шла не про ''' | + | Да, мы знаем, что, строго говоря, речь в статье выше шла не про '''двухфакторную (Two-factor authentication)''', а т. н. '''двухэтапную (Two-step authentication)''' аутентификацию. |

| − | + | ||

| − | + | ||

| − | Да, мы | + | Да, мы понимаем отличия между сертификатом, расположенным в хранилище токена (которое (хранилище) закрыто PIN-кодом), или отпечатком пальца и одноразовым паролем. |

| − | + | Да, мы отдаем себе отчёт, что, строго говоря, двухфакторная аутентификация должна: | |

| − | + | а) быть строгой; | |

| − | + | б) основываться на действительно независимом факторе, которым, вообще говоря, не является одноразовый пароль; | |

| − | + | в) независимо проверенной (например, путём испытаний a.k.a «сертификационные испытания») и подтвержденной с помощью, например, испытательной лаборатории. | |

| − | + | Но, с другой стороны, мы опубликовали эту статью, чтобы наши пользователи могли иметь возможность быстро и без особых усилий повысить безопасность своих данных. | |

| − | У нас в стране не так много бесплатных решений для этого. | + | Мы хотим, чтобы обычный домашний пользователь мог позволить себе немного более высокий уровень защиты. Способ, описанный выше, для этого отлично подходит. У нас в стране не так много бесплатных решений для этого. |

| − | Просим простить нам эту неточность | + | Просим простить нам эту неточность, ибо простого пользователя необязательно погружать в тонкости терминологии и описывать отличия между двухфакторной и двухэтапной аутентификацией. |

| − | Более того, обычно, если пользователь использует телефон для просмотра OTP, а телефон предварительно требует для разблокирования ввода собственного пароля, жеста или отпечатка пальца | + | Более того, обычно, если пользователь использует телефон для просмотра OTP, а телефон предварительно требует для разблокирования ввода собственного пароля, жеста или отпечатка пальца, тогда это начинает сильно напоминать 2FA :) |

С уважением, команда разработчиков ROSA Linux. | С уважением, команда разработчиков ROSA Linux. | ||

Версия 17:28, 6 ноября 2018

Настройка двухфакторной аутентификации в ОС ROSA Desktop Fresh R9

Содержание

- 1 Применимость

- 1.1 Назначение

- 1.2 Зачем использовать двухфакторную (многофакторную) аутентификацию и для чего она нужна?

- 1.3 Список поддерживаемых ОС семейства РОСА

- 1.4 Что потребуется для настройки

- 1.5 Ограничения, о которых нужно знать

- 1.6 Что вы получите в итоге

- 1.7 Принцип настройки и работы 2FA в ROSA Desktop Fresh R9

- 1.8 Программы для смартфонов или планшетов, необходимые к установке

- 2 Настройка операционной системы ROSA Desktop Fresh R9 Gnome для работы двухфакторной аутентификации

- 2.1 Установка приложения на компьютер и синхронизация часов

- 2.2 Установка приложения на смартфон (планшет)

- 2.3 Создание на компьютере QR кода (ключа) для администратора (root)

- 2.4 Ввод QR-кода (цифрового ключа) в приложение на смартфоне (планшете)

- 2.5 Создание на компьютере и ввод в смартфон QR-кода для обычного пользователя

- 2.6 Настройка графического менеджера GDM

- 2.7 Настройка 2FA для текстовой консоли, а также для переключения контекста пользователя

- 2.8 Настройка 2FA для использования sudo

- 2.9 Настройка 2FA для удаленного входа по SSH

- 3 Настройка 2FA в ОС ROSA Fresh с рабочим столом KDE или Plasma

- 4 Известные на данный момент ошибки и способы их исправления

- 5 Существенная оговорка для специалистов по ИБ

Применимость

Назначение

В данной инструкции описан процесс настройки двухфакторной аутентификации (2FA) в ОС ROSA Desktop Fresh R9.

Зачем использовать двухфакторную (многофакторную) аутентификацию и для чего она нужна?

Двухфакторная (многофакторная) аутентификация нужна для усиления безопасности при попытке входа в операционную систему и во всех остальных случаях, когда требуется подтверждение подлинности пользователя. Таким образом, она существенно повышает безопасность всякий раз, когда нужно ввести пароль.

Пароль необходим, чтобы:

- осуществить штатный вход в графическую оболочку ОС;

- разблокировать компьютер (ноутбук) при работающем хранителе экрана;

- осуществить повторный вход (скажем, когда требуется параллельно войти в систему ещё раз);

- осуществить удалённое подключение к операционной системе (например, по протоколу SSH);

- осуществить вход в текстовый терминал getty (Alt+F2...F6);

- переключить контекст пользователя (если нужно использовать su, sudo и выполнить действия от имени другого пользователя или администратора root).

А теперь представьте:

- Вы подозреваете, что кому-то, возможно, стал известен ваш текущий пароль, а поменять его сразу нет возможности

- Ваш текущий пароль кто-то может подсмотреть во время ввода, например, незаметно встав у вас за спиной или применив зеркальце

- Вы подключаетесь к своему компьютеру по SSH из интернет-кафе или с чужого компьютера. Можно предположить, что когда вы набираете на чужом компьютере символы вашего имени и пароля, информация может быть перехвачена и использована злоумышленником

- в интернете есть масса простых и бесплатных программ, которые осуществляют перехват ввода с клавиатуры и запись его в файл. Файл затем можно скопировать или передать;

- в интернете можно приобрести особую клавиатуру, которая запишет ввод символов во встроенную в неё флеш-память. Также можно купить (или спаять самостоятельно) специальный USB-переходник для клавиатуры, который делает то же самое

- Вы опасаетесь, что ваш пароль слишком слабый или очевидный, и может быть легко подобран в уме злобными железными дядьками и тётьками из Мегатрона

Во всех перечисленных случаях хорошей мерой противодействия может быть использование двухфакторной аутентификации (2FA). Как это сделать, вам подскажет данное руководство. В результате вы научитесь настраивать ещё один барьер безопасности в своей системе. И вам останется лишь криво ухмыляться (ну или адски гоготать), глядя на работу интернет-бота, тщетно пытающегося подобрать пароли к вашей системе.

Многофакторная (в т. ч. двухфакторная) аутентификация основана на принципе, гласящем, что для подтверждения подлинности пользователя необходимо сочетание нескольких факторов:

- Пользователь знает что-то, чего не знает никто (например, свой пароль)

- Пользователь имеет что-то, чего не имеет никто (это может быть, например, одноразовый пароль или токен, содержащий ключ, и т. п.)

- Пользователь неотъемлемо обладает чем-то (как субъект материального мира), чем кроме него, не обладает никто (отпечаток пальца, радужка глаза, голос, и т. п.). В последнем случае, речь, как правило, идёт о применении т. н. биометрической аутентификации или биометрии.

Для ОС ROSA Desktop Fresh R9 мы предлагаем использовать двухфакторную аутентификацию с использованием одноразовых TOTP-паролей, которые актуальны всего 30 секунд.

Строго говоря, ниже описана двухэтапная аутентификация.

Тем, кто «в теме» и кому не всё равно, а также специалистам по ИБ рекомендуем сразу читать последний параграф данной статьи.

Процесс настройки, описанный ниже, рекомендуется нами как наиболее приемлемый и удобный для пользователя. Вам не нужно производить каких-либо сложных действий, не требуется применять редкие программы или использовать дорогостоящее оборудование. К тому же после правильной настройки двухфакторную аутентификацию можно будет использовать без подключения к интернету.

Список поддерживаемых ОС семейства РОСА

В настоящее время поддерживаются следующие ОС (не ниже):

- ROSA Desktop Fresh R9 Gnome

- ROSA Desktop Fresh R9 KDE (обязательно изменить менеджер входа с KDM на LightDM)

- ROSA Desktop Fresh R9 Plasma (обязательно изменить менеджер входа с SDDM на LightDM)

- Любая ОС РОСА (Fresh/RED) платформы 2014.1 или 2016.1 с менеджером входа GDM либо LightDM

Что потребуется для настройки

- Установить на компьютер из нашего репозитория программу google-authenticator

- Взять смартфон или планшет (Windows Phone©, Android© или Apple© iOS©, без разницы), который превратится в ваш токен с ключом и станет генератором одноразовых паролей

- Сделать так, чтобы время на смартфоне и на компьютере совпадало. Допускается только незначительное расхождение по времени между устройствами

- Для синхронизации времени лучше всего использовать серверы точного времени. Например, вы можете использовать наши публичные и общедоступные серверы времени — ntp.rosalinux.ru и ntp2.rosalinux.ru или любые другие по вашему желанию

- Шапочка из фольги (шутка)

Ограничения, о которых нужно знать

- Если вы потеряете смартфон или в нём сядет батарейка, вы не сможете зайти в ОС штатным способом

- Если у вас будет различаться время на компьютере и на телефоне, вы также не сможете зайти в ОС штатным способом

- Помните, что с ростом безопасности снижается удобство использования. Вам теперь постоянно придётся иметь под рукой работающий телефон и вводить два пароля вместо одного

- Переключение в контекст другого пользователя может стать проблемой: помимо пароля другого пользователя нужно будет знать его одноразовый пароль

Что вы получите в итоге

- Существенно вырастет безопасность. Теперь можно не опасаться скомпрометировать пароль пользователя или даже администратора (root)

- Вам не потребуется покупать дорогостоящее оборудование или программное обеспечение, чтобы повысить безопасность. Вы сможете сделать это себе бесплатно после несложной настройки (или соседу за тысячу рублей);

- Вы будете знать, что Ваша система повышения безопасности - только Ваша, и ничья еще, никакие сторонние сервисы не используются;

- Вы будете на практике использовать современные технологии информационной безопасности в повседневной жизни;

- Кто-то может перенять Ваш опыт, и начать использовать 2FA и тоже повысит безопасность своей системы;

- Вы теперь сможете повысить свою самооценку перед родными, друзьями и знакомыми :)))

Принцип настройки и работы 2FA в ROSA Desktop Fresh R9

Работа 2FA в ROSA Fresh базируется на следующих принципах:

- требуется установить программу google-authenticator;

- будет использоваться односторонний алгоритм аутентификации по одноразовым паролям на основе времени TOTP (Time-based One Time Password Algorithm, RFC 6238);

- на компьютере при установке и первичной настройке для каждого пользователя генерируется 80-битный секретный ключ. Он отображается с помощью QR кода (по-умолчанию) или отображается как 16-ти (по-умолчанию), 26-ти или 32-ух значный код в кодировке Base32.;

- QR код сканируется прямо с экрана компьютера специальным приложением телефона (или в телефонное приложение вручную вводится образованный на компьютере цифровой 16-ти значный код);

- приложение на телефоне создает HMAC-SHA1, используя этот секретный QR код (16-ти значный код) в качестве основы (ключа) для расчетов;

- затем часть HMAC извлекается и преобразуется в шестизначный (по-умолчанию) одноразовый пароль, отображаемый телефонной программой на экране телефона;

- одноразовый пароль действует 30 секунд (по-умолчанию).

Программы для смартфонов или планшетов, необходимые к установке

Ниже приведен список бесплатных программ (на момент написания статьи) для генерации одноразовых паролей. Мы постарались охватить в этом руководстве весь спектр современных смартфонов, по крайней мере, абсолютное большинство. Помимо бесплатных приложений, есть еще и платные. Но в данном руководстве мы их описывать не будем. Мы в руководстве охватили только самые популярные приложения для телефона. Нет нужды описывать их все.

Для смартфона/планшета с системой Android©

- установите программу FreeOTP Authenticator;

- установите программу Google Authenticator;

Для смартфона/планшета компании Apple© с системой iOS©

- установите программу FreeOTP Authenticator;

- установите программу Google Authenticator;

Для смартфона с системой Microsoft© Windows Phone© или планшета Microsoft© Surface©

- установите программу Microsoft Authenticator.

Настройка операционной системы ROSA Desktop Fresh R9 Gnome для работы двухфакторной аутентификации

Установка приложения на компьютер и синхронизация часов

Сперва обязательно проверьте точное время и убедитесь, что оно верное!

Иначе ничего не выйдет. Если время на компьютере отличается от времени на смартфоне, сначала синхронизируйте время между устройствами.

Для настройки времени можно использовать программу drakclock. Запустите её (ALT+F2 и напишите drakclock) и проверьте время и часовой пояс.

Хорошим решением будет использование любого сервера времени из списка программы drakclock. Либо вы можете сами вписать любой сервер времени по вашему желанию.

Например, можно использовать наши собственные серверы времени — ntp.rosalinux.ru и ntp2.rosalinux.ru.

Затем установите google-authenticator:

urpmi google-authenticator

Установка приложения на смартфон (планшет)

Прежде чем вы установите приложение:

Первым делом проверьте время. Если на вашем смартфоне или планшете оно не совпадает со временем на компьютере, ничего не заработает

Сверьтесь с документацией на ваш телефон или планшет, чтобы установить на нём точное время.

После синхронизации времени можно установить программу.

Для смартфона/планшета с системой Android©

- установите программу FreeOTP Authenticator;

- установите программу Google Authenticator;

Для смартфона/планшета компании Apple© с системой iOS©

- установите программу FreeOTP Authenticator;

- установите программу Google Authenticator;

Для смартфона с системой Microsoft© Windows Phone© или планшета Microsoft© Surface©

- установите программу Microsoft Authenticator.

Создание на компьютере QR кода (ключа) для администратора (root)

Переключитесь на Вашем компьютере в контекст администратора (суперпользователя) root:

su - или sudo -i

Для администратора лучше в первую очередь настроить одноразовый пароль, чтобы избежать сложностей при дальнейшей настройке. Если что-то пойдёт не так, вам пригодится уже настроенный вход администратора (root). Создайте ключ для администратора следующей командой (лучше всего это делать в терминале xterm):

google-authenticator

Ввод QR-кода (цифрового ключа) в приложение на смартфоне (планшете)

Запустите на смартфоне или планшете установленное выше приложение, и, следуя его подсказкам, просканируйте получившийся QR-код. Либо, если ваше приложение не поддерживает сканирование QR-кодов, вручную введите шестнадцатизначный ключ, сгенерированный прямо под QR-кодом и подписанный следующим образом:

Your new secret key is: ABCDEFGH12345678

Пример сканирования QR-кода на рисунке ниже:

Создание на компьютере и ввод в смартфон QR-кода для обычного пользователя

Создание QR-кода для рядового пользователя системы ничем не отличается от создания его для администратора. Сперва запустите xterm. Затем переключитесь в контекст этого пользователя:

su - <имя_желаемого_пользователя>,

и выполните команду:

google-authenticator

В ответ Вы увидите еще один QR-код для пользователя. Пример QR-кода уже показан на рисунке 2.

Далее, как уже было описано выше, просканируйте вашим смартфоном (планшетом) ещё один QR-код или введите шестнадцатизначный ключ. Пример этой операции уже показан на рисунке 3.

Повторите операции по генерации QR-кодов столько раз, сколько потребуется.

Скорее всего, вам потребуется создать свой QR-код для каждого пользователя системы. Ведь как только вы закончите настройку, войти в систему без одноразового пароля станет невозможно.

Не забываете при создании QR-кодов каждый раз переключаться в контекст нового пользователя.

Настройка графического менеджера GDM

Если у вас установлена ОС ROSA Fresh R9 с графическим окружением Gnome, ниже вы можете прочитать, как настроить Gnome Dislay Manager (GDM) для работы с 2FA.

Для настройки GDM Вам потребуются полномочия администратора root.

Отредактируйте файл /etc/pam.d/gdm-password. Измените верхние строки, как указано в примере:

#%PAM-1.0 auth required pam_env.so auth required pam_unix.so auth sufficient pam_google_authenticator.so auth sufficient pam_succeed_if.so user ingroup nopasswdlogin

Помните, что настройки модуля PAM применяются немедленно. Никакой перезагрузки выполнять не нужно. Теперь у вас настроена 2FA для входа в графическую оболочку.

Введите первый пароль как обычно.

Запустите приложение на вашем смартфоне, выберите учетную запись и приготовьтесь ввести одноразовый пароль.

Помните, что он действует 30 секунд. В приложении обычно имеется индикатор срока действия.

Введите цифры с экрана смартфона в менеджер входа GDM, как только будет запрошен одноразовый пароль (TOTP).

Теперь у вас настроен вход в графическую оболочку с применением двухфакторной аутентификации.

Однако ещё НЕ настроены:

- вход в текстовую консоль и переключение контекста пользователя;

- механизм sudo;

- удаленный вход по протоколу SSH.

Если вы хотите всё это тоже настроить для применения 2FA, читайте далее.

Настройка 2FA для текстовой консоли, а также для переключения контекста пользователя

Для этой настройки вам опять потребуются полномочия администратора root. Отредактируйте файл /etc/pam.d/system-auth и приведите первые 4 строчки к следующему виду:

auth required pam_env.so auth required pam_unix.so try_first_pass nullok auth sufficient pam_google_authenticator.so auth required pam_deny.so

Немедленно после этого для входа в текстовую консоль также потребуется вводить одноразовый пароль.

То же самое заработает и для переключения контекста полномочий. Например, при использовании команды su.

Настройка 2FA для использования sudo

Потребуются полномочия администратора root:

visudo

Поменять строку

Defaults env_reset

на

Defaults env_reset, timestamp_timeout=0

Двухфакторная аутентификация для sudo работает уже после редактирования файла system-auth. В данном случае мы лишь сделали так, чтобы пароль при использовании sudo запрашивался каждый раз, повысив таким образом безопасность системы.

Настройка 2FA для удаленного входа по SSH

Сперва переключитесь в контекст администратора root.

В файле /etc/ssh/sshd_config найдите строку:

UsePAM no

и измените no на yes

Должно получиться:

UsePAM yes

Затем перезапустите службу sshd:

systemctl restart sshd

После перезапуска службы sshd у Вас заработает двухфакторная аутентификация при использовании удалённого подключения по SSH к своему компьютеру.

Настройка 2FA в ОС ROSA Fresh с рабочим столом KDE или Plasma

Настройка двухфакторной аутентификации ROSA Fresh с окружениями рабочего стола KDE либо PLASMA практически полностью совпадает с описанной выше.

Отличия минимальны. Как обычно, не забудьте сверить время. Для настройки потребуются полномочия администратора root.

- Сперва установите программу LightDM:

urpmi lightdm

- Затем отключите текущий менеджер входа и активизируйте lightdm:

systemctl disable sddm — если вы используете Plasma

systemctl disable kdm — если Вы используете KDE

systemctl enable lightdm

- Отредактируйте файл /etc/pam.d/lightdm:

Первые три строки должны принять вид:

auth required pam_env.so auth required pam_unix.so auth sufficient pam_google_authenticator.so

После этого можно будет выполнить перезагрузку и получить двухфакторную аутентификацию в графической консоли.

Процедуры настройки 2FA для входа в текстовый терминал, для переключения контекста полномочий и для работы с sudo и ssh идентичны версии для Gnome.

Известные на данный момент ошибки и способы их исправления

В процессе использования были отмечены случаи, когда пользователь не может пройти аутентификацию.

Симптомы: - пользователь не может зайти, при попытке аутентификации возникает отказ. - в домашнем каталоге пользователя образуется файл ~/.google-authenticator~

Рецепт лечения: - зайдите в систему в контексте учетной записи администратора (root) - удалите из каталога пользователя файл ~/.google-authenticator~

Существенная оговорка для специалистов по ИБ

Да, мы знаем, что, строго говоря, речь в статье выше шла не про двухфакторную (Two-factor authentication), а т. н. двухэтапную (Two-step authentication) аутентификацию.

Да, мы понимаем отличия между сертификатом, расположенным в хранилище токена (которое (хранилище) закрыто PIN-кодом), или отпечатком пальца и одноразовым паролем.

Да, мы отдаем себе отчёт, что, строго говоря, двухфакторная аутентификация должна:

а) быть строгой;

б) основываться на действительно независимом факторе, которым, вообще говоря, не является одноразовый пароль;

в) независимо проверенной (например, путём испытаний a.k.a «сертификационные испытания») и подтвержденной с помощью, например, испытательной лаборатории.

Но, с другой стороны, мы опубликовали эту статью, чтобы наши пользователи могли иметь возможность быстро и без особых усилий повысить безопасность своих данных.

Мы хотим, чтобы обычный домашний пользователь мог позволить себе немного более высокий уровень защиты. Способ, описанный выше, для этого отлично подходит. У нас в стране не так много бесплатных решений для этого.

Просим простить нам эту неточность, ибо простого пользователя необязательно погружать в тонкости терминологии и описывать отличия между двухфакторной и двухэтапной аутентификацией.

Более того, обычно, если пользователь использует телефон для просмотра OTP, а телефон предварительно требует для разблокирования ввода собственного пароля, жеста или отпечатка пальца, тогда это начинает сильно напоминать 2FA :)

С уважением, команда разработчиков ROSA Linux.