Развёртывание домена IPA в ОС RELS и «КОБАЛЬТ»

Содержание

Назначение

В инструкции описан процесс развёртывания сервера IPA (Identification, Policy and Audit). Сервер IPA предназначен для организации единой службы аутентификации в OC семейства ROSA Linux, других популярных современных версиях ОС Linux, ОС семейства Windows, а также некоторых других ОС.

Конструктивно сервер IPA представляет собой связку из сервера MIT Kerberos, LDAP 389 Directory, сервера NTP для обеспечения единого времени и сервера имён для обслуживаемых доменов.

Возможна настройка общего хранилища на базе NFS с аутентификацией по билетам Kerberos, а также доступны некоторые политики безопасности (только для Linux/UNIX), включая политики sudo, парольные политики, включение в домен рабочих станций и т. п.

Администратору предоставляется удобный интерфейс администрирования с помощью встроенного HTTP(S)-сервера. Вы можете управлять развёрнутым сервером IPA прямо из браузера по защищённому HTTPS-соединению. Также поддерживается объединение доменов AD и IPA с помощью функций взаимного доверия (TRUST). Сервер IPA поддерживает функцию двухфакторной аутентификации (с помощью внешнего привлекаемого сервера RADIUS). Помимо веб-интерфейса, доступно администрирование сервера с помощью командной строки.

Список поддерживаемых клиентских ОС

ОС семейства Linux:

- ROSA Enterprise Desktop X2 и выше

- ROSA Enterprise Linux Server/Desktop 6.3 и выше

- РОСА «КОБАЛЬТ»

- ROSA Fresh R6 и выше

- Red Hat Enterprise Linux 5.х и выше

- CentOS Linux 6.х и выше

- Fedora Linux 18 и выше

- Ubuntu Linux 13.04 и выше

- SUSE (SLES) Linux 10 и выше

ОС семейства Windows:

- Microsoft Windows 7 и выше

UNIX-совместимые ОС:

- FreeBSD 9 и выше

ОС семейства UNIX:

- Solaris 8 и выше

- Mac OS X 10.4 (Tiger) и выше

- HP-UX 11.23 и выше

- IBM AIX 5.3 и выше

Планируется поддержка:

- Альт Линукс СПТ 8.0 и выше

Безопасность

ОС РОСА «КОБАЛЬТ» соответствует требованиям методического документа ФСТЭК «Профиль защиты операционных систем типа «А» четвёртого класса» (ИТ.ОС.А4.ПЗ). Прочие вышеперечисленные ОС поддерживают работу в среде IPA, но большинство из них не имеют аналогичного класса защищённости и не могут применяться в защищённых АС без использования дополнительных средств защиты либо без согласования с органом по аттестации.

Установка

Предполагается, что на момент настройки контроллера домена у вас есть сервер с установленной ОС RELS/РОСА «КОБАЛЬТ» в варианте «Стандартный сервер РОСА».

Для RELS нужно получить и установить в файл /etc/rosa-support-id-server лицензионный ключ, после чего произвести обновление:

yum update

Все приведённые команды выполняются от имени администратора (root).

В примерах, приводимых в данной инструкции, мы предполагаем, что сервер имеет следующие сетевые настройки:

Имя: dc1.test.dom IP:192.168.76.47/24

Установка сервера IPA и настройка его окружения

- Установите оснастку для сервера IPA:

yum install bind-dyndb-ldap bind ipa-server

- Проверьте корректность сетевых параметров в файле /etc/hosts:

cat /etc/hosts

Содержимое файла должно иметь следующий вид:

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 192.168.76.47 dc1.test.dom dc1

Последняя строка должна указывать на сервер.

- Убедитесь, что в качестве первого DNS-сервера используется будущий сервер домена IPA. Если в сети планируется использовать короткие имена машин, также должна быть прописана корректная опция

domainилиsearch. В файле /etc/resolv.conf должны содержаться записи следующего вида:

search test.dom nameserver 192.168.76.47

Перед установкой сервера IPA убедитесь, что имя сервера (hostname) записано строчными буквами. Имя сервера задаётся в файле /etc/sysconfig/network:

# cat /etc/sysconfig/network HOSTNAME=dc1.test.dom NETWORKING=yes NISDOMAIN=test.dom

Инициализация сервера IPA

- Выполните инициализацию домена:

ipa-server-install --setup-dns

Вначале вам будет выведено информационное сообщение о том, что будет сделано в ходе установки:

The log file for this installation can be found in /var/log/ipaserver- install.log ============================================================= This program will set up the IPA Server. This includes: * Configure a stand-alone CA (dogtag) for certificate management * Configure the Network Time Daemon (ntpd) * Create and configure an instance of Directory Server * Create and configure a Kerberos Key Distribution Center (KDC) * Configure Apache (httpd) * Configure DNS (bind) To accept the default shown in brackets, press the Enter key.

- Поскольку сервис bind уже установлен (он поставляется вместе с ОС в варианте «Стандартный сервер РОСА»), вам будет предложено изменить его конфигурацию. Согласитесь:

Existing BIND configuration detected, overwrite? [no]: y

Далее инициализация будет происходить в режиме «вопрос-ответ». При корректной сетевой настройке во всех случаях нужно выбирать предлагаемое по умолчанию значение, просто нажимая клавишу <Enter>:

Server host name [dc1.test.dom]: Please confirm the domain name [test.dom]: Please provide a realm name [TEST.DOM]:

- Введите пароль (минимум 8 знаков) для служебного пользователя службы каталогов:

Directory Manager password:

- Введите пароль для администратора IPA (пользователь admin):

IPA admin password:

- При необходимости добавьте ретранслятор службы имён (DNS relay). Это нужно, если вы планируете использовать внешний сервер для обработки запросов службы имён DNS. Учитывайте, что по умолчанию сервер IPA предполагает использование собственного сервера имен, который развёртывается локально.

Do you want to configure DNS forwarders? [yes]:

- Выберите

[yes], если имеется внешний ретранслятор службы имён, и[no]в противном случае.

- Инициируйте создание обратной зоны для службы имён:

Do you want to configure the reverse zone? [yes]:

- Затем вам будет предложено ещё раз проверить настройки и, если всё корректно, запустить процедуру инициализации домена:

Continue to configure the system with these values? [no]: y

Инициализация должна завершиться сообщением следующего вида:

Setup complete Next steps: 1. You must make sure these network ports are open: TCP Ports: * 80, 443: HTTP/HTTPS * 389, 636: LDAP/LDAPS * 88, 464: kerberos * 53: bind UDP Ports: * 88, 464: kerberos * 53: bind * 123: ntp 2. You can now obtain a kerberos ticket using the command: 'kinit admin' This ticket will allow you to use the IPA tools (e.g., ipa user-add) and the web user interface. Be sure to back up the CA certificate stored in /root/cacert.p12 This file is required to create replicas. The password for this file is the Directory Manager password

- По окончании процедуры инициализации перезагрузите сервер:

reboot

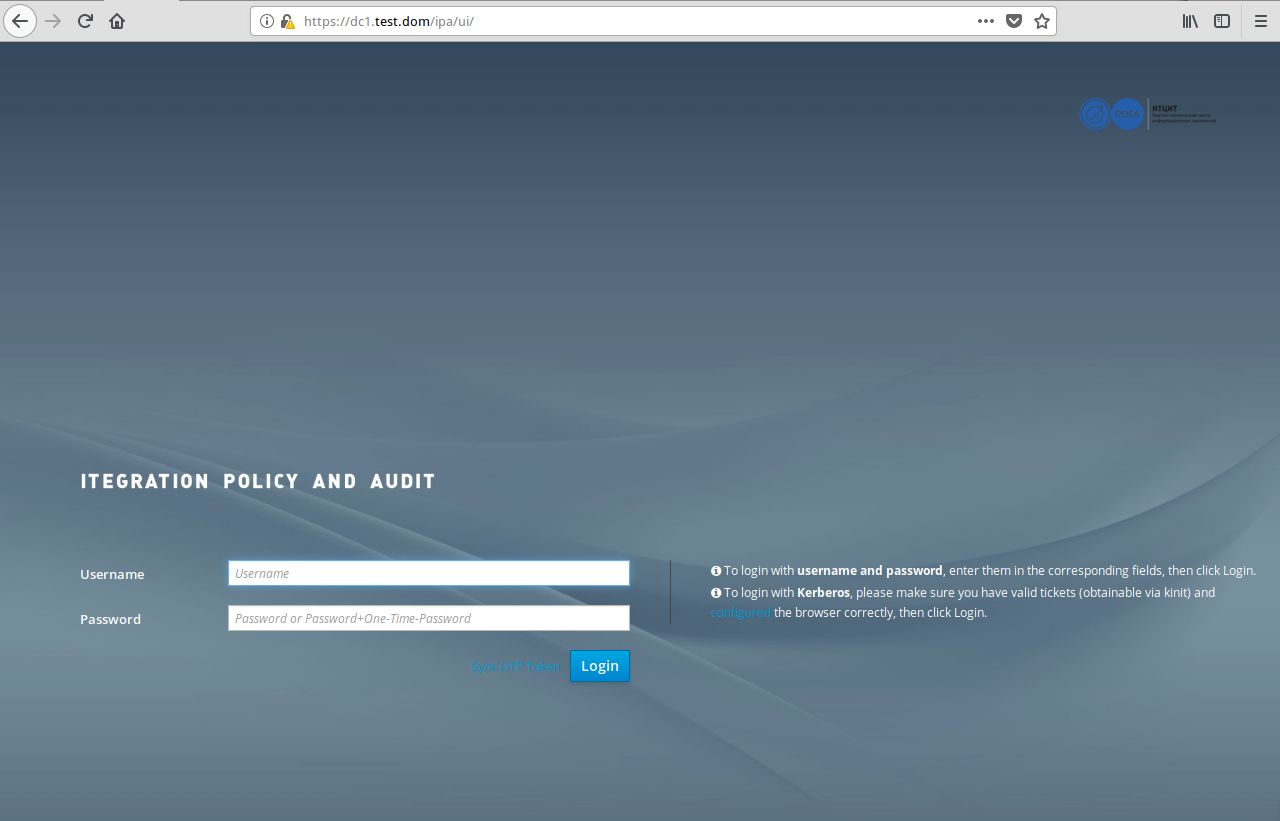

Работа с сервером IPA через web-интерфейс

Теперь можно открыть браузер и соединиться с узлом, на котором развернут сервер IPA, по HTTP или HTTPS. Учитывайте, что по умолчанию на сервер IPA устанавливается самоподписанный сертификат.

Введите: Username — admin, Password — пароль для администратора IPA, заданный при настройке.

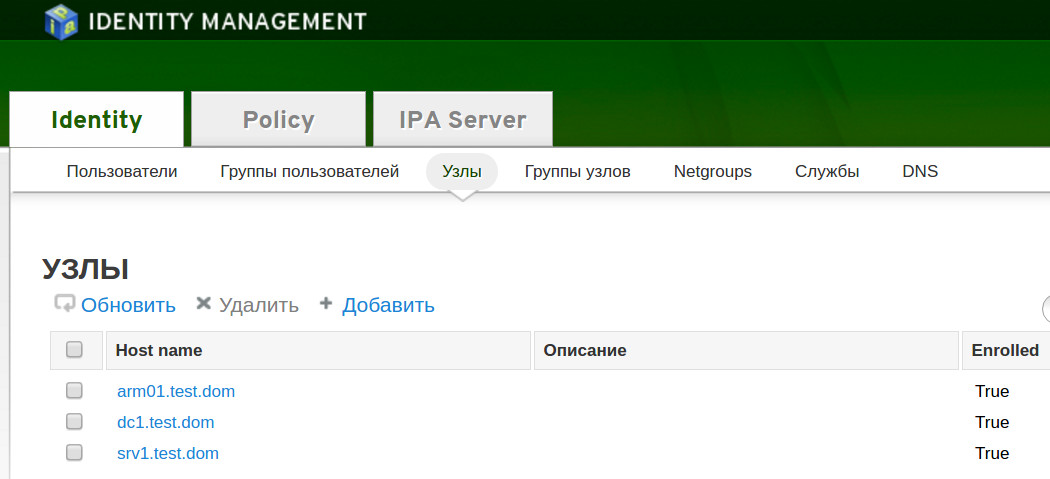

Теперь можно работать со службой каталогов.

Повторная инициализация сервера

- Если при инициализации домена возникли ошибки, удалите его:

ipa-server-install --uninstall

- Проверьте настройки ещё раз и повторите инициализацию.

После инициализации сервера IPA к нему можно подключать рабочие станции.